Das NIST hat im August 2025 ein leichtgewichtiges Verschlüsselungsverfahren standardisiert. Es wurde dafür entwickelt, sowohl sicher als auch effizient auf ressourcenbeschränkten Geräten zu laufen. Beispiele hierfür sind IoT-Sensoren, eingebettete Systemen oder RFID-Chips. Neben dem Verschlüsselungsverfahren wurde auch ein Hashverfahren und zwei XOF-Varianten zum Standard erklärt worden.

Aufbau der Chiffre

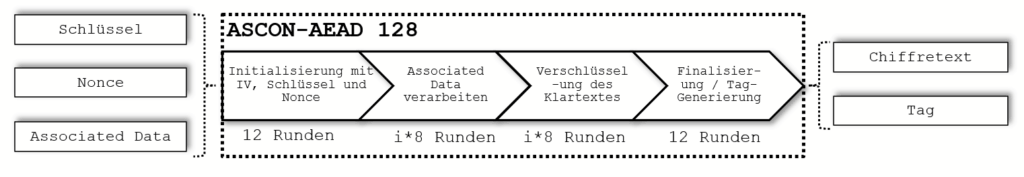

Zu Beginn kommt die Initialisierung: Ein 320-Bit-Startzustand wird mit einer festen IV, mit einem Schlüssel und einer Nonce gebildet. Darauf läuft die stärkere Permutation (12 Runden), die etwas weiter unten näher erklärt werden. Der Schlüssel wird am Ende erneut eingemischt. Dadurch ist der Startzustand eindeutig.

Als Nächstes wird die Associated Data (AD) verarbeitet. Jeder AD-Block wird in den Teil des Zustands xort, danach folgt jeweils die leichtere Permutationsrunden (8 Runden). Bei Associated Data handelt es sich um eine Möglichkeit einen zusätzlichen unverschlüsselten Klartext durch den Tag zu authentisieren. Ein Beispiel hierfür könnte die IP-Adresse oder eine sonstige Nutzerkennung sein.

Im Anschluss wird der Klartext verschlüsselt. Der erste Block wird unmittelbar mit dem aktuellen Zustand verknüpft; mit ihr wird der Klartext per XOR zum Chiffretext. Gleichzeitig wird der verarbeitete Block mit dem Zustand vermischt und es folgen erneut 8 Permutationsrunden, sofern weitere Blöcke verschlüsselt werden sollen.

Zum Schluss die Finalisierung: Der Schlüssel wird nochmals in den Zustand gemischt, es werden erneut 12 Permutationsrunden durchgeführt und aus dem Zustand wird der Authentifizierungs-Tag entnommen. Ergebnis: Chiffretext + Tag; der Tag deckt sowohl AD als auch Chiffretextab, sodass Manipulationen beim Entschlüsseln auffallen.

Kern der Chiffre: Permutationsrunden

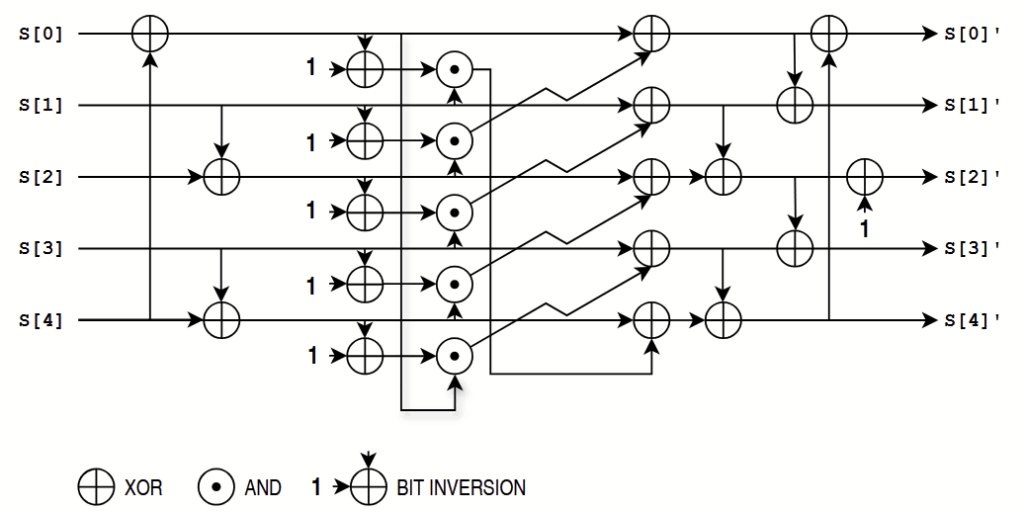

Das Herzstück von Ascon sind 320-Bit-Permutationsrunden mit fünf 64-Bit-Wörtern (hier: S[0] bis S[4]). Eine Runde hat drei Schritte: Zuerst wird eine rundenspezifische Konstante in den Zustand eingemischt (AddConstant). Im Anschluss sorgt die Substitutionsebene für Nichtlinearität: Auf jede Bit-Spalte der fünf Wörter wirkt dieselbe 5-Bit-S-Box. Diese ist in der folgenden Abbildung genauer dargestellt.

Abschließend folgt die lineare Diffusion: Jedes Wort wird mit rotierten Kopien seiner selbst per XOR verknüpft; die Rotationsabstände sind pro Wort verschieden (z. B. 19/28, 61/39, etc.), damit sich Bit-Einflüsse schnell über alle Wörter ausbreiten. Diese Runde wird mehrfach wiederholt und bildet die Permutation.

\newcommand{\shiftr}[2]{#1 \mathbin{\ggg} #2}

\begin{align}

S_0 &= S_0 \oplus (\shiftr{S_0}{19}) \oplus (\shiftr{S_0}{28}) \\

S_1 &= S_1 \oplus (\shiftr{S_1}{61}) \oplus (\shiftr{S_1}{39})\\

S_2 &= S_2 \oplus (\shiftr{S_2}{1}) \oplus (\shiftr{S_2}{6}) \\

S_3 &= S_3 \oplus (\shiftr{S_3}{10}) \oplus (\shiftr{S_3}{17})\\

S_4 &= S_4 \oplus (\shiftr{S_4}{7}) \oplus (\shiftr{S_4}{41})

\end{align}(Hinweis zur Darstellung: Es handelt sich nicht um einen einfachen Shift, sondern um eine Rotation.)

Verarbeitung der Rundenkonstante, Substitution und Rotation stellen eine Permutationsrunde dar. Diese Permutationsrunden werden

- für die Initialisierung von Ascon 12 Mal,

- für jeden Associated Data Block 8 Mal,

- für jeden Klartextblock 8 Mal und

- für die Tag-Generierung 12 Mal durchlaufen.

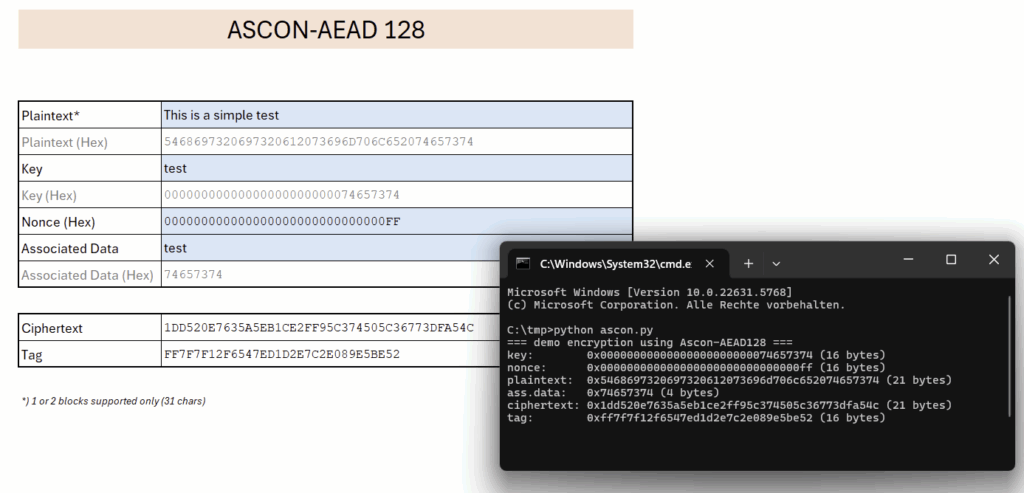

Ascon in Excel

Zu Demonstrations- und Lernzwecken wurde in Anlehnung an die Originalimplementierung die Verschlüsselung in Excel umgesetzt.

Download der Microsoft Excel-Datei. Auf Makros wurde verzichtet; aufgrund der Lambda-Funktionen wird das Ergebnis jedoch nur unter Office 365 oder Excel 2024 lauffähig sein.

SHA256: 69C4FB0318642D3438F5AF4565FBD90CB93DF26CFB27EECF867A62B4F28C2E14